Abstract

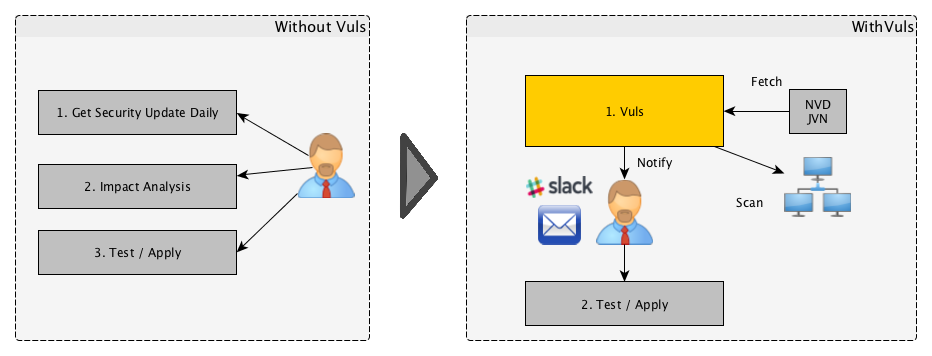

システム管理者にとって、脆弱性調査やソフトウェアの更新を日々行うことは重荷である。 本番環境のサービス停止を避けるため、システム管理者がパッケージマネージャの自動更新を使うことを選ばずに手動で更新するケースも多い。 だが、手動更新での運用には以下の問題がある。

- システム管理者は継続的にNVD (National Vulnerability Database) などの脆弱性データベースを確認する必要がある。

- サーバにインストールされているソフトウェアの数は膨大であり、システム管理者が全てを把握するのは困難

- 新着の脆弱性がどのサーバに該当するのかといった調査コストが大きく、漏れる可能性がある

Vulsは上に挙げた手動運用での課題を解決するツールであり、以下の特徴がある。

- システムに関係ある脆弱性のみ教えてくれる

- その脆弱性に該当するサーバを教えてくれる

- 自動スキャンのため脆弱性検知の漏れを防ぐことができる

- CRONなどで定期実行、レポートすることで脆弱性の放置を防ぐことできる